1}

kelas b,contoh ip : 128.10.5.4 netmasknya :255.255.0.0

kelas a,contoh ip : 10.10.10.1 netmasknya :255.0.0.0

yang dicetak berwarna biru disebut host id

contoh kasus :

Sebuah ip dengan alamat 192.168.10.0 ,dengan subnet mask 255.255.255.0.Dengan arti kata ip ini memiliki 1 subnet dengan 254 host-id,sekarang kita bagi network yang sudah ada kedalam beberapa subnetmask dengan cara mengganti bit host id menjadi angka 1.

sebelum subnetting :

ip address : 192.168.10.1

netmask : 255.255.255.0

konversi binnery nya : 11111111.11111111.11111111.00000000

bit host id yang dicetak merah adalah bit yang akan saya rubah menjadi 11 atau jadinya 11000000.terserah anda mau mengganti host id yang mana,mulai dari 10000000 atau 11000000 atau 11100000 dan seterusnya.

setelah subnetting hasilnya:Ip address :192.168.10.1

netmask : 255.255.255.192

konversi binnery: 11111111.11111111.11111111.11000000

dari hasil diatas kita dapat memperoleh hal2 sbb :

1. jumlah subnetnya,

cara nya yaitu 2n-2,(2 pangkat n dikurang 2).n adalah jumlah bit 1 pada host-id netmasknya. pada soal diatas host id netmask nya adalah 11000000,berarti angka 1 nya ada 2,jika dimasukan kerumus, menjadi

2pangkat2 dikurangi 2 = 2.subnetnya adalah 2.

2.jumlah host-id per subnet

caranya yaitu 2h-2,(2pangkath dikurang 2).h adalah jumlah bit 0.pada soal diatas bit 0 nya ada 6,jadi dirumus adalah sbb.

2 pangkat 6 dikurang 2 =62

3.menentukan jumlah block subnet dan rentang ip address yang bisa dipakai.

caranya :

256 dikurang host id netmask .netmasknya adalah 255.255.255.192,berarti host id nya 192.jadi 256-192 = 64

kemudian tambahkan terus kelipatan 64 sampai mendapatkan hasil 192.

64+64=128+64=192

yang dicetak merah merupakan batasan host id nya.

jadi subnet yang kita dapat :

subnet1 = 192.168.10.64 s/d 192.168.10.127

subnet2 = 192.168.10.128 s/d 192.168.10.192

rentang ip address yang bisa dipakai adalah :

subnet 1

ip awal = 192.168.10.65

ip akhir = 192.168.10.126

ip broadcast= 192.168.10.127

subnet2

ip awal = 192.168.10.129

ip akhir = 192.168.10.191

broadcast= 192.168.10.192

2}

Dynamic Host Configuration Protocol atau biasa disingkat dengan DHCP merupakan layanan yang secara otomatis memberikan nomor IP kepada komputer yang memintanya. Komputer yang memberikan nomor IP disebut sebagai DHCP server, sedangkan komputer yang meminta nomor IP disebut sebagai DHCP Client. Dengan demikian administrator tidak perlu lagi harus memberikan nomor IP secara manual pada saat konfigurasi TCP/IP, tapi cukup dengan memberikan referensi kepada DHCP Server.

Lalu bagaimana cara mengkonfigurasi DHCP server via aplikasi Cisco Packet Tracer? Mari kita simak langkah-langkah berikut ini

Langkah konfigurasi DHCP server #1

Buatlah topologi jaringan menggunakan 1 unit komputer server dan 4 unit komputer client seperti gambar berikut ini.

Langkah konfigurasi DHCP server #2

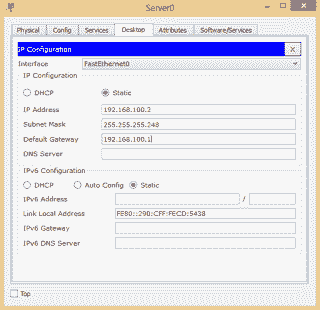

Setting IP address komputer server dengan cara klik icon komputer server > Desktop > IP Configuration, atur alamat IP address seperti pada gambar berikut ini.

Langkah konfigurasi DHCP server #3

Lakukan konfigurasi DHCP server dengan cara klik icon komputer server > Services > DHCP, lalu lakukan konfigurasi IP seperti gambar berikut ini (pastikan settingan DHCP server dalam kondisi On).

Keterangan:

- Default Gateway, masukkan alamat IP : 192.168.100.1 (biar mudah diingat)

- DNS Server : 0.0.0.0 (dikosongkan saja)

- Start IP Address : karena 192.168.100.2 sudah digunakan oleh server, maka IP address yang didapat oleh client dimulai dari 192.168.100.3 – 192.168.100.6 (sesuai dengan jumlah alamat IP valid untuk subnet mask 255.255.255.248 yaitu 6 host)

- Subnet Mask : 255.255.255.248 (block size : 8, host valid: 6)

Langkah konfigurasi DHCP server #4

Klik masing-masing icon komputer client > Desktop > IP Configuration > pilih DHCP, pastikan muncul keterangan “DHCP request successful”. Berikut hasil permintaan IP address dari komputer client.

Komputer client yang request IP address terlebih dahulu akan mendapatkan IP address terkecil, begitu seterusnya

3}.

Cara Konfigurasi VLAN Dasar Pada Cisco Packet Tracer #bagian 1

Assalamu’laikum wr.wb

Pada kesempatan kali ini saya akan membuat artikel tentang konfigurasi Virtual Lan atau yang sering disebut Vlan.

Vlan akan sedikit berbeda dengan jaringan lan yang sudah biasa kita kenal,dalam vlan kita dapat membagi jaringan lan yang besar menjadi beberapa segmen jaringan dengan dipecah tentunya dengan cara virtual.

Kita akan menggunakan aplikasi packet tracer,pastikan kalian sudah menginstallnya.Kita akan menggunakan sebuah Switch dan 4 buah pc client silakan lihat topologi star dibaha

Pada Topologi jaringan tersebut saya menggunakan ip untuk network yaitu 192.168.20.0/24,Kalian bebas jika ingin menggatinya misal dengan 10.xx.xx.0 , 172.168.xx.0 dan mask/prefix bebas pula bisa /24 /28 dan seterusnya.Saya akan memberi nama tkj1 pada interface Vlan 9 dan nama tkj2 pada interface vlan10.

Jika sudah paham mari kita praktekan,silahkan lakukan konfigurasi ip addess pada tiap pc client

Klik 2x pada pc 1 > ip configuration > isikn ip addess 192.168.20.1 netmask 255.255.55.0

Lakukan langkah tersebut ke setiap pc client dengan ip address sesuai topologi yang saya atau kalian buat .

Jika proses konfigurasi ip address tiap client sudah selesai mari kita lanjutkan dengan setting vlan pada switch.

- Klik 2x switch > pilih CLI

- Switch>en #enable

- Switch#show vlan #untuk melihat hasil konfigurasi vlan

- Switch#conf t #untuk memuli konfiggurasi

- Switch(config)#vlan ? #untuk melihat berapa alokasi vlan

- Switch(config)#vlan 9

- Switch(config-vlan)#name tkj1

- Switch(config-vlan)#ex #exit

- Switch(config)#vlan 10

- Switch(config-vlan)#name tkj2

- Switch(config-vlan)#e

- Switch#show

Selanjutnya adalah memisahkan segmen vlan 9 dan vlan 10 agar tidak bisa saling terhubung,supaya jaringan hanya bisa terhubung dalan satu vlan saja dan tidak bisa ke vln lain agar tidak mengganggu.

- Switch#conf t

- Switch (config)#interface fa0/1 #untuk config fa0/1 (pc 1) agar masuk ke vlan 9

- Switch (config-if)#switchport mode access

- Switch (config-if)#switchport access vlan 9

- Switch (config-if)#ex

- Switch (config)#interface fa0/2 #untuk menambahkan ke vlan 9

- Switch (config-if)#switchport mode access

- Switch (config-if)#switchport access vlan 9

- Switch (config-if)#ex

- Switch#show vlan #untuk melihat hasilnya

- lakukan perintah tersebut dibawah ini

- Switch (config)#interface fa0/3 #untuk config fa0/3 (pc 3) agar masuk ke vlan 10

- Switch (config-if)#switchport mode access

- Switch (config-if)#switchport access vlan 10

- Switch (config-if)#ex

- Switch (config)#interface fa0/4 #untuk menambahkan ke vlan 10

- Switch (config-if)#switchport mode access

- Switch (config-if)#switchport access vlan 10

- Switch (config-if)#ex

- Switch#show vlan #untuk melihat hasilnya

- Switch (config)#interface fa0/3 #untuk config fa0/3 (pc 3) agar masuk ke vlan 10

- Switch (config-if)#switchport mode access

- Switch (config-if)#switchport access vlan 10

- Switch (config-if)#ex

- Switch (config)#interface fa0/4 #untuk menambahkan ke vlan 10

- Switch (config-if)#switchport mode access

- Switch (config-if)#switchport access vlan 10

- Switch (config-if)#ex

- Switch#show vlan #untuk melihat hasilnya

4}

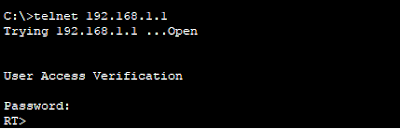

TELNET

Nah dari quote wiki diatas saya perjelas lagi, jadi telnet fungsinya untuk komunikasi jaringan berbasis teks (plain text) artinya tidak ada enkripsi pada proses komunikasi telnet tsb, sangat rentan dalam hal keamanan. bisa saja ketika terjadi komunikasi antara 2 perangkat jaringan ada orang yang mencoba mengintervensi dengan melakukan snipping seningga data data yang dikirimkan bisa diketahui orang lain.

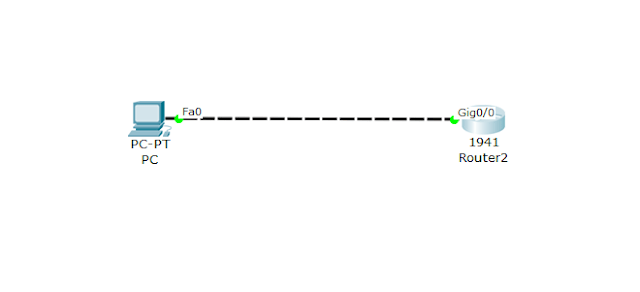

Untuk konfigurasi telnet pada Cisco Packet Tracer adalah sebagai berikut

| Router | |

| Router | |

| Gig0/0 | 192.168.1.1/24 |

| PC | |

| PC | 192.168.1.10/24 |

RT#copy running-config startup-config

Destination filename [startup-config]?

Building configuration…

[OK]

Cara mengkonfigurasi trunk di switch cisco

Konsep Trunk.

Jika suatu port pada switch di set ke switchport mode access, maka port tersebut hanya akan bisa dilewati oleh 1 VLAN, yaitu VLAN yang di assign ke port tersebut karena tidak mungkin satu port dengan mode access di assign ke lebih dari 1 VLAN.

Jika jumlah port pada switch sudah tidak mencukupi untuk jumlah PC, maka mau tidak mau anda harus menambah switch baru untuk tambahan port. Lalu bagaimana jika switch-switch yang akan anda hubungkan itu masing-masing berisi lebih dari 1 VLAN? sementara dengan port mode access hanya bisa membawa 1 VLAN? Nah, disini lah anda membutuhkan Trunk.Dalam VLAN trunking ada beberapa poin yang harus diperhatikan :

– Port mode

– Trunk Encapsulation

– Native VLAN

Switch Port Mode.

Berikut mode-mode port pada layer 2 switching :

– Mode access.

Port dengan mode ini hanya akan bisa membawa 1 VLAN. Itulah mengapa mode ini biasanya hanya di set di port switch yang terhubung ke Endpoint (PC, Server , dll). Port mode access bisa saja di gunakan untuk menghubungkan switch ke switch lain jika port tersebut memang benar-benar hanya digunakan untuk membawa 1 VLAN

Pada gambar di atas terlihat bahwa semua port pada switch yang terhubung ke PC maupun ke switch lain terdaftar di VLAN 20. Artinya hanya traffic dari VLAN 20 yang dibolehkan melewati port fa0/1.

– Mode Trunk.

Port switch pada mode trunk bisa untuk membawa banyak VLAN. Port mode ini akan menjadi trunk jika port pada switch lawan di set ke mode trunk atau Dynamic Trunking Protocol.

Pada gambar di atas terlihat ada beberapa VLAN yaitu VLAN 10, 20, 30, 40, dan 50. Secara default, trunk port (fa0/1) bisa di lewati oleh traffic dari semua VLAN tersebut, namun bisa di setting juga agar beberapa VLAN saja yang boleh melewati port tersebut.

Mode trunk akan membuat port switch menjadi trunk port secara permanen dan akan memaksa port switch lawan nya untuk membentuk trunk link.

Dynamic Trunking Protocol (DTP).

Untuk negosiasi pembentukan trunk port secara dinamis, bisa menggunakan DTP (Dynamic Trunking Protocol) yang akan secara dinamik mengirimkan atau hanya menerima DTP advertisement.

DTP merupakan protokol Cisco proprietary artinya protokol ini di kembangkan oleh Cisco dan hanya bisa digunakan di switch Cisco.

Berikut adalah port mode pada DTP :

– Mode Dynamic Auto.

Ini adalah mode default untuk port switch Cisco. Port mode ini bersifat passive dalam negosiasi trunk, artinya port ini hanya akan memerima DTP advertisement dari port switch lawannya.

Port ini akan menjadi trunk hanya jika port switch lawan nya adalah mode Trunk atau Dynamic Desirable.

– Mode Dynamic Desirable.

Mode ini adalah kebalikan dari mode dynamic auto, jika pada dynamic auto bersifat passive dalam negosiasi trunk, maka mode dynamic desirable adalah bersifat active. Port mode ini akan secara aktif mengirimkan DTP advertisement ke port switch lawannya.

Port ini akan menjadi trunk port hanya jika port lawan nya adalah dynamic auto, trunk, atau dynamic desirable itu sendiri.

Pada kenyataannya, menggunakan DTP untuk negosiasi trunk port akan berdampak pada masalah network security karena jika ada switch asing yang terkoneksi ke switch di jaringan internal anda maka switch asing tersebut bisa membentuk trunk port dengan switch anda dan bisa mengakes semua VLAN di jaringan anda, tentu hal ini akan menjadi masalah security. Untuk mengatasi hal tersebut anda bisa nonaktifkan DTP secara total dengan menggunakan Switchport Nonegotiate yang kompatibel dengan mode trunk dan mode access.

Port nonegotiate ini akan mengabaikan DTP advertisement, jadi untuk membentuk trunk di port ini maka interface pada swtich lawan juga harus di set ke mode trunk secara manual.

Trunk Encapsulation.

Perhatikan ethernet frame berikut :

Gambar di atas merupakan isi dari ethernet frame pada ethernet switching (Layer 2) traffic.

Trunk beroperasi pada layer 2 switching, sementara di ethernet frame tersebut tidak ada field untuk VLAN. Jika ada traffic yang masuk ke sebuah switch dan akan dilewatkan ke trunk port, lalu bagaimana switch ini mengetahui traffic tersebut milik VLAN mana?sementara pada ethernet frame tidak field VLAN?

Maka dari itu di perlukan yang namanya trunk encapsulation. Ada 2 trunk encapsulation yang digunakan di swtich Cisco yaitu ISL (Cisco Propriatery) dan IEEE 802.1q (open standard). Trunk encapsulation default pada switch Cisco adalah 802.1q. ISL hanya support di beberapa switch Cisco dan ISL sudah sangat jarang digunakan lagi, oleh karena itu kita hanya akan membahas 802.1q

Pada gambar di atas, terlihat bahwa ethernet frame di modifikasi dengan menyisipkan field “Tag” yang berisi VLAN ID. Anggap saja misalnya port pada switch di set ke mode access untuk VLAN 10, maka semua packet yang datang dari PC yang masuk ke port tersebut akan di tag dengan VLAN 10. Dari sini lah switch akan tahu dari VLAN mana packet tersebut berasal.

CATATAN :

– Pada access port, semua frame nya adalah untagged. Artinya tidak akan ada penambahan VLAN tag pada ethernet frame jika masuk dan keluar melalui port ini. Hal ini dikarenakan jika ethernet frame masuk dan keluar melalui port di switch yang kedua-duanya adalah access port ,yang pastinya kedua port tersebut di assign ke vlan yang sama, maka switch tidak perlu tahu ethernet frame tersebut datang dari VLAN berapa. Dalam VLAN trunking, hal ini dikenal sebagai untagged frames atau untagged VLAN.

– Pada trunk port, frame nya adalah tagged. Artinya akan ada penambahan VLAN tag pada ethernet frame jika keluar melalui port ini. Hal ini dikarenakan pada umumnya trunk port di switch terhubung ke perangkat layer 3 (router, firewall, dll), yang dimana port pada router tersebut menggunakan sub-interface yang berisi informasi tag vlan, jadi ethernet frame yang keluar lewat trunk port di switch dan mengarah ke router akan di tag agar router tahu traffic tersebut datang dari VLAN berapa. Dalam VLAN trunking, hal ini dikenal sebagai tagged frames atau tagged VLAN.

Native VLAN.

Pada trunk port, memang semua traffic yang lewat adalah tagged frames. Namun agar trunk port dapat beroperasi, harus ada 1 VLAN yang digunakan untuk memproses untagged frames yang masuk ke trunk port. Nah, untagged frames inilah yang merupakan untagged VLAN pada trunk port yang disebut dengan Native VLAN.

Untagged frames ini biasanya berasal dari hub yang dimana traffic nya tidak di tagged sebelum masuk ke trunk port di switch. Begitu masuk ke trunk port, switch akan tag traffic tersebut sebagai native VLAN.

Suatu trunk link hanya bisa mempunyai 1 native VLAN. VLAN ID yang akan dijadikan native VLAN ini harus sama pada kedua port switch yang akan membentuk trunk. Jika berbeda, maka untagged frames tidak akan bisa di forward melewati trunk link

Cara konfigurasi trunk di switch cisco

langkah kerja: artikel ini melanjutkan artikel sebelumnya, yang mana saya telah membuat 5 vlan dengan 1 switch

- , hubung kan swicth 1 dan 2 dengan port 0/23

- lakukan setting pda switch 1

-

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#interface fa0/23 SW1(config-if)#switchport mode trunk SW1(config-if)# %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/23, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/23, changed state to up SW1(config-if)#switchport mode trunk SW1(config-if)#switchport trunk allowed vlan all SW1(config-if)#exit

- lakukan setting pada switch 2

SW2#conf t Enter configuration commands, one per line. End with CNTL/Z. SW2(config)#interface fa0/23 SW2(config-if)#switchport mode trunk SW2(config-if)#switchport trunk allowed vlan all SW2(config-if)#exit

- setelah itu tes koneksi,test ping dari 192.168.73.2 ke 192.168.73.25